CISCN&CCB 2025 初赛

ezCsky

题目分析

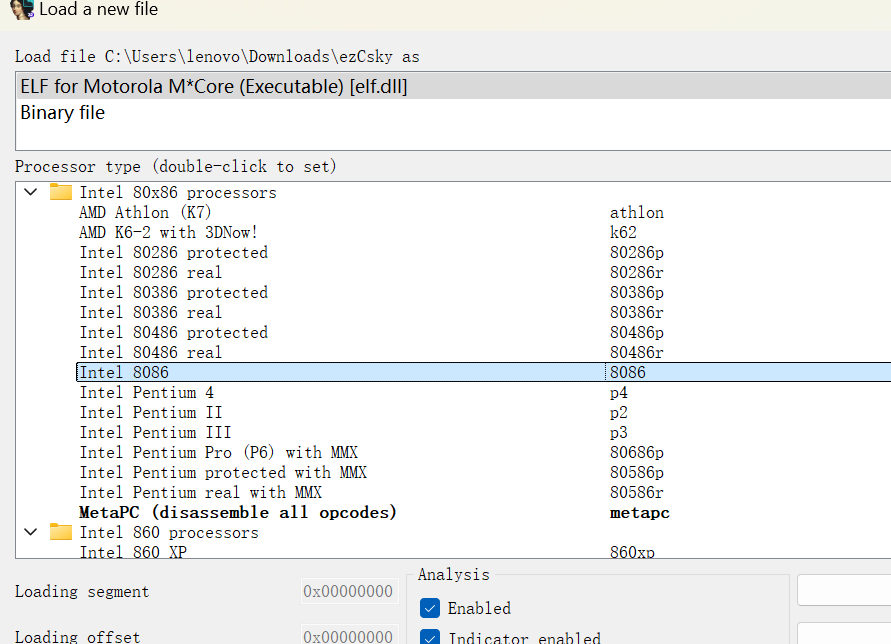

IDA缺少插件,无法分析,那——直接用8086或者选择别的解析方式呢?

确实可以,但是模模糊糊的!

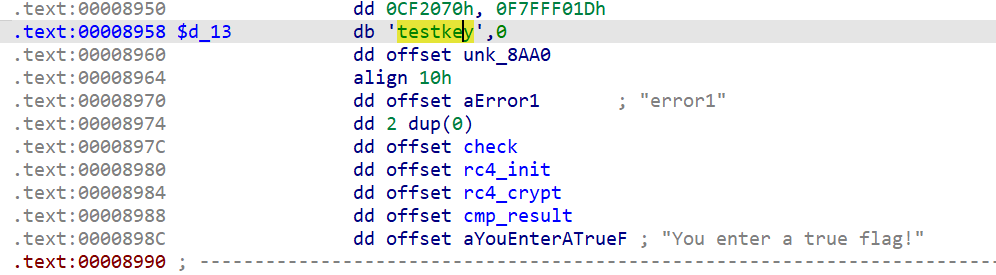

但还是能看到大致的逻辑,先异或、再rc4初始化加密、最后对比

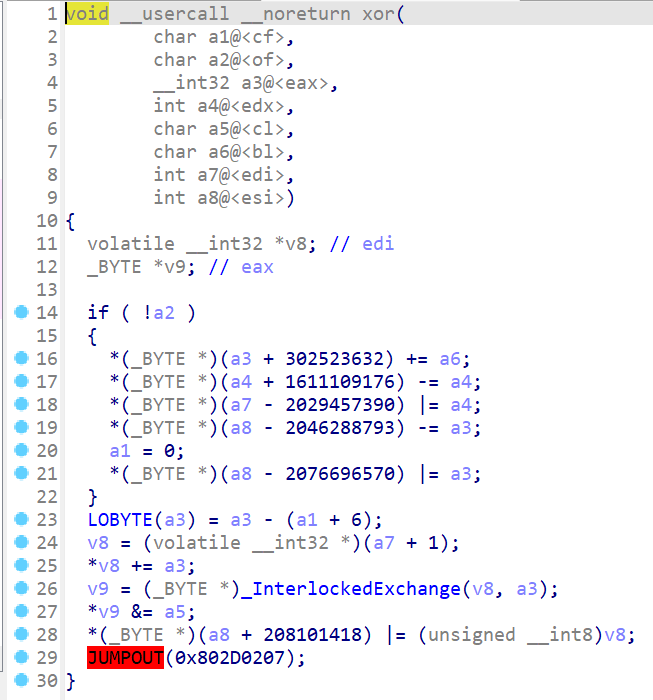

比赛时候解出来”}“没想到是最后一位逐位异或(qwq可惜)

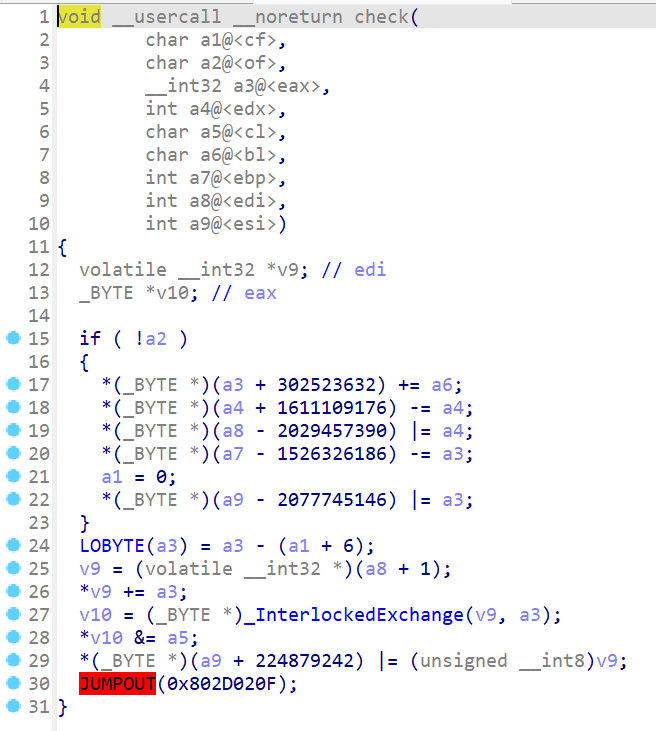

可以看到check和xor长得特别想,一想啊,check从头开始逐位检查,xor从头开始异或(怪不得一模一样(原来如此

还是要吐槽!!!!这密钥是testkey我真服了!!!!!(怀疑了很久(

解题脚本

1 | from Crypto.Cipher import ARC4 |

dump

1 | ./re.exe 123 |

打表对应每一位,手动爆破

rand0m

A1natas 2024 CISCN x 长城杯铁人三项 初赛 WriteUp

参考文章